熱門資訊> 正文

Alexa,黑掉你自己:亞馬遜Echo可能在揹着你搞事

2022-03-19 09:57

- 亞馬遜(AMZN) 0

- 谷歌A(GOOGL) 0

- 谷歌(GOOG) 0

——

像亞馬遜 Echo Dot、Google Home Mini 這樣的小型智能音箱,價格非常便宜,功能也非常強大。調查顯示,疫情之前這兩個智能音箱系列的滲透率在美國達到了35%的家庭,預計在2025年將會達到75%

不過,幾位來自英國和意大利的安全研究者最近發現,亞馬遜的 Echo 智能音箱存在一個相當棘手的社會工程學漏洞。

這個漏洞能夠讓攻擊者激活並劫持音箱,揹着用户進行各種操作。影響方面,除了侵犯了用户隱私之外,還可能導致更加嚴重的財產損失,甚至人身傷害的風險。

離譜的是,這個漏洞並不需要什麼複雜的黑客代碼,只靠 Echo 音箱自己就可以實現——簡單來説,Echo 音箱通過音樂和電臺技能 (skill),如果播放了某段特定的音頻,而音頻當中包含了某個特定的觸發詞/指令,漏洞就被觸發了。

研究者將這個漏洞命名為 Alexa versus Alexa (簡稱 AvA)——顧名思義,就是 Alexa(亞馬遜的虛擬語音助理)自己黑掉自己……

| 體驗越好,漏洞越大

爲了讓智能音箱和語音助理產品被更多人使用,廠商們都在研究如何進一步提升體驗。然而,很多設計初衷是爲了提升體驗的功能,都給用户添了麻煩,甚至還有可能成為本文所討論的安全漏洞。

包括 Siri、Google Assistant (GA),Alexa 在內的虛擬語音助手,都會保持麥克風開啟,因為它們需要監聽 "Hey Siri", "Ok Google", "Hey Alexa" 等喚醒口令。然而因為識別並不是完全準確的,這些虛擬語音助手經常會被誤觸發——蘋果手機用户過去經常遭遇此類情況。

研究者發現,除了識別不準之外,Echo 音箱還有另一個問題:它對自己發出的聲音的干擾排除能力不是很好。簡而言之,如果我們讓 Echo 去播放一段音頻,而這段音頻當中正好包含了能夠控制 Echo 去做其他事情的命令——結果,Echo 就會給自己發號施令。

經過測試,被這種方式劫持的 Echo 所能做的包括並不限於:播放音頻文件或在線電臺、監聽房間內的對話、調整鬧鍾、修改用户日曆項、給任意號碼打電話、操控智能家庭設備,甚至用主人的亞馬遜賬號在網上亂買東西等……

讓我們來更詳細地看一下這個漏洞的攻擊方式:

1)首先,黑客製作一段聽起來完全沒有問題的音頻文件,比如一首歌,或者一個 podcast,並且在音頻文件中加入能夠激活 Alexa/Echo 並且讓其執行特定操作的命令;

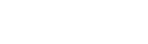

2)黑客有兩種攻擊角度可選:在距離攻擊對象家的足夠距離內,用手機藍牙鏈接 Echo 音箱,然后播放音頻(下圖中的1.2),也可以直接把音頻做成在線電臺,通過社工學的方式讓攻擊對象 Echo 播放(下圖中的1.1);

注意:Echo 無需安裝額外應用就具備播放在線電臺的技能 (Skill) ,這些技能是在雲端運行的(如上圖右側所示)。並且,任何人都可以自己開發類似的技能,發佈到亞馬遜的 Alexa 技能商店里。雖然亞馬遜會對首次發佈的技能進行安全覈查,但開發者仍然可以在后續更新中加入惡意代碼,並且不會被亞馬遜發現。

3)Echo 播放了可疑的音頻文件,接受了音頻中的指令,就能夠在用户不知情的前提下進行各種操作,給用户添麻煩,比如修改甚至取消鬧鍾,讓人睡過頭;開關智能燈泡,讓人以為家里鬧鬼;修改日曆項,讓人錯過重要事情等等;

不要以為這些都是無害的小玩笑,這個漏洞完全可能導致更嚴重的隱私泄露、財產損失和人身危險。

舉三個場景為例:

1. 隱私泄露:黑客可以在可疑的音樂文件里加入 "go on「。這個詞組也對應了 Echo 音箱支持的一個技能,可以極大延長 Echo 保持激活的時間,監聽用户説話的時間;進而,黑客還可以將用户講話內容發送到網絡服務器。在最極端的情況下,黑客完全有能力結合 go on 和其它技能來完全劫持 Echo 音箱,把用户發佈的命令替換成自己的……

2. 財產損失:過去我們偶爾會看到這樣的新聞:有人收到了亞馬遜的包裹,但是自己並沒有買過里面的東西——通過本文所探討的這個漏洞,黑客是完全可以劫持 Echo 去亂買東西的。

這是因為通常 Echo 只會在購買后首次配置時驗證用户的身份和賬户信息,后續無論是安裝技能還是網上下單,都無需做額外的身份校驗——這些設計原本是爲了讓使用體驗更流暢,現在可能被漏洞利用。

3. 人身傷害和財產嚴重損失:如果用户家里裝了兼容 Alexa 的智能門鎖的話,壞人可以在門口藍牙連上音箱,播放指令,打開門鎖——這可就成了嚴重的入室搶劫風險了……

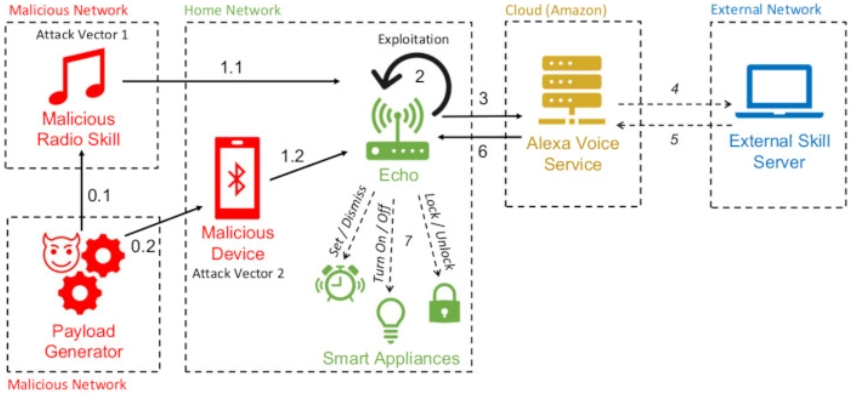

此次漏洞被命名為 CVE-2022-25809:

| 受影響產品和嚴重程度,

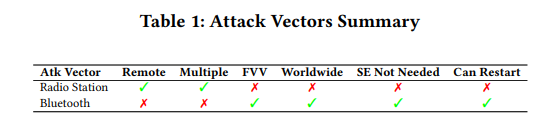

令人擔憂的是,如果結合前面提到的在線電臺(遠程)和藍牙連接(現場)這兩種攻擊角度的話,這一漏洞的兇險程度是非常高的:

可以在全世界任何地點對目標實現遠程侵入,

可以一次性劫持多個 Echo 設備,

可以不採用社工學方法發起攻擊,

可以在斷線之后重新發起攻擊,

甚至可以在首次攻擊完成並建立連接后進行遮掩,從而實現長期入侵,將其變成「肉雞」等等……

研究人員已經將這次的主要漏洞 AvA,以及順道發現的另外兩個小漏洞 Full Volume 和 Break Tag Chain 的 資料直接提交給了亞馬遜。

Full Volume 漏洞可以增大音箱播放內容的音量,從而提高受影響的 Echo 設備以及同房屋內的其它聯網 Echo 設備被劫持的機率;

Break Tag Chain 能夠在用户不知情的前提下延長特定技能持續運行的時間,對黑客進一步完善社工學攻擊場景起到幫助。

漏洞的驗證和復現工作是在第三代 Echo Dot 上進行的,不過研究人員指出:三代和四代的所有 Echo 智能音箱產品都存在此漏洞。

亞馬遜將漏洞嚴重性評為」中級「,並且也在最近對受影響的 Echo 產品發佈了補丁更新(版本號:3代6812454788,4代 6409855108)。

這次補丁在一定程度上降低 Echo 設備被自己所播放內容當中的觸發詞激活的機率,然而它並沒有完全補上漏洞。因為正如我們在前面所提到的:這個漏洞並非由代碼缺陷,而是由功能設計所導致的。

原則上,只要 Echo 音箱還是麥克風全時開啟監聽觸發詞,只要技能 (skill) 的發佈、審覈和調用機制保持現狀,只要 Echo 爲了確保使用體驗而不在特定操作的時候進行用户身份驗證——這個漏洞就將繼續存在。

研究人員指出,想要對抗這一漏洞,有幾種思路可以參考:

1)壓制智能音箱被自己播放的內容觸發的能力:這一點上,Echo 已經有了類似的機制設計,採用了多麥克風陣列可以更加準確地偵測語音命令的來源方位,便於判斷命令來自於用户還是自己。

2)檢測語音命令的聲波信息:如果聲波當中包括了人的聲道發不出來的低頻聲波,則有很大的機率是來自自己或者另一台揚聲器。

3)在更多的場景里嚴格使用已知用户的聲音:很多智能音箱在初次設置的時候,都會讓用户多説幾句話,這樣就能聽出來説話的人是誰,從而有針對性地完成操作。然而至少對於目前 Echo 音箱來説,它並不會在進行高風險操作(如支付、操控其它智能設備)的時候驗證命令是否來自已知的用户。亞馬遜應該在這一點上進行優化。

如果正在閲讀本文的你也在用 Echo 音箱產品,可以檢查一下設備是否已經更新到最新版本。

一般來説,我們還是可以正常使用智能音箱的,但如果你實在擔心音箱被劫持的話,可以在長時間不用的時候(比如出門前)把音箱上的麥克風完全關掉,只要按下麥克風的按鈕,指示燈變為紅色就可以了。

(聲明:本文僅代表作者觀點,不代表新浪網立場。)

推薦文章

美股機會日報 | 阿里發佈千問3.5!性能媲美Gemini 3;馬斯克稱Cybercab將於4月開始生產

港股周報 | 中國大模型「春節檔」打響!智譜周漲超138%;鉅虧超230億!美團周內重挫超10%

一周財經日曆 | 港美股迎「春節+總統日」雙假期!萬億零售巨頭沃爾瑪將發財報

一周IPO | 賺錢效應持續火熱!年內24只上市新股「0」破發;「圖模融合第一股」海致科技首日飆漲逾242%

從軟件到房地產,美國多板塊陷入AI恐慌拋售潮

Meta計劃為智能眼鏡添加人臉識別技術

危機四伏,市場卻似乎毫不在意

財報前瞻 | 英偉達Q4財報放榜在即!高盛、瑞銀預計將大超預期,兩大關鍵催化將帶來意外驚喜?